Geheimnis- & Kommunikationsschutz im Kontext von IT5D

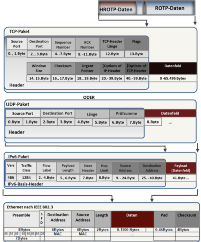

Der Kommunikationsschutz wird dadurch erreicht, dass alle sicherheitsrelevanten Daten in Form HROTP- oder ROTP-verschlüsselte Daten als Daten innerhalb des Datenfeldes von Standardprotokollen wie z. B. TCP oder UDP übertragen werden. (Siehe Figuren TCP- und UDP-Protokolle)

Dabei werden die Standardprotokolle als Trägerprotokolle der verschlüsselten Daten verwendet.

Wie aus der Figur zu erkennen ist, ist in diesem Fall nur der Dateninhalt der Applikation hart verschlüsselt. Das Geheimnis der Applikation ist damit vor Augen Dritter geschützt.

Die HROTP und ROTP-verschlüsselten Daten werden im Datenfeld von einem oder mehreren TCP- und/oder UDP-Paketen übertragen.

Jedes dieser Pakete benutzt dann das IP-Paket als seinen Träger, die dann auf der physikalischen Schicht im Datenfeld von Ethernet-Pakete über Kabel oder Lichtwellenleiter übertragen werden.

Mister Sniffer sieht verschlüsselten Datensalat und mehr

Schaut man sich den Protokollaufbau der jeweiligen Trägerpakete an, so ist leicht zu erkennen, was Mister Sniffer von ihnen erfährt.

Er weiß einige Metadaten wie die MAC-Adresse (Media-Access-Control) ihres zur Sendung benutzten Gerätes und die des Empfängers sowie aus dem IP-Paket die IP-Adressen des Senders und Empfängers.

Nur die eigentlichen Daten der Applikation stellen sich als Datensalat dar.

Kommunikationsschutz=Manipulationsschutz

Die HROTP-verschlüsselten Daten sichern die Authentifikationen des Absenders und des Empfängers und der eigentlich zu übertragenden Nachricht.

Die untrennbaren Verbindungen zwischen den Authentifikationen von Personen, Geräten, Nachrichten und der Art und Weise der Ausführung der Verschlüsselungen und Entschlüsselungen in dafür vorgesehene personenzugeordnete Schutzräume verhindern Manipulationen der Identitäten und aller Daten.

<--zurück