Angriffsarten...

... kurze Erläuterung

Algebraische Attacke --> Hack algebraischer Strukturen und/oder Operationen bei asymmetrischer Verschlüsselung, Strom- und Blockverschlüsselung

Brute Force-Attacke --> Software gestützter Hack des schnellen Ausprobierens aller möglichen Fälle

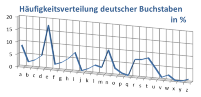

Ciphertext-Only-Attacke --> Klartext- bzw. Schlüssel-Erkundung durch Musteranalyse und/oder Häufigkeitsanalysen von in den Händen eines Angreifers befindenden Geheimtexten

Chosen Ciphertext-Attacke --> vom Angreifer ausgewählte Geheimtext-Entschlüsselung durch Nutzung von Fehlermeldungen bei misslungener und/oder gelungener Entschlüsselung

Chosen-Plaintext-Attacke --> Schlüssel-Erkundung aus vom Angreifer variierbaren Klartexten und den in den Händen befindenden Geheimtexten

Hijacking-Attacke --> Kommunikationssitzungs-Entführung durch Angreifer zwecks Erlangung der Privilegien des rechtmäßigen authentifizierten Benutzers

Known-Plaintext-Attacke --> Schlüssel-Erkundung aus den in den Händen des Angreifers befindenden Klar- und Geheimtexten

Man-in-the-Middle-Attacke --> Abfangen, Ausspähen oder Manipulieren und Weitersenden der Daten durch zwischengeschalteten Angreifer

Phishing-Attacke --> Abschöpfen persönlicher Daten, Identitätsdiebstahl

Probable Plaintext-Attacke --> Geheimtext-Entschlüsselung durch Annahme, dass Klartext vordefinierte Wortgruppen oder markante Wörter enthält.

Replay-Attacke --> Einspielung vom Angreifer und durch den Angreifer aufgenommene Daten zwecks Identitätstäuschung

Sniffing Attacke --> Belauschen des Datenverkehrs

Spoofing-Attacke --> Identitäts-Verschleierung

Tampering --> schädliche absichtliche Manipulation (Sabotage)

weiterlesen...