IT5D-Verifikation

Bezieht man die Deutungen der Verifikation auf die IT5D-Technologie, so geht aus den Darstellungen unter dem Hauptmenüpunkt "IT5D" die Theorie mit deren Grundsätzen (Axiomen), das Fundament und das DZRR-Modell hervor.

IT5D-Axiome --> klar formuliert

Das Fundament und das DZRR-Modell sind klar formuliert.

Das gilt auch für die Axiome

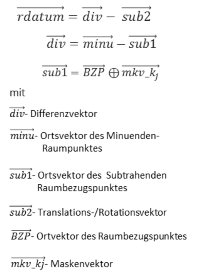

- des relativen Datums

- der permutierten relativen Daten

- der Hyper-Raum-OTP-Verschlüsselung

- der ROTP-Verschlüsselung

- der Authentifikationsbezüge und

- der Soft- und Hardware-Konstruktion und Modul spezifischen Auslegung des Schutzraumes SecM...

...

Axiome der OTP-Verschlüsselung

Die Aussagen von Vernam und Shannon zur OTP-Verschlüsselung sind allgemein anerkannt.

Axiome der HROTP-Verschlüsselung

Als mehrsäulige Ebenen-Hierarchie besitzt sie mindestens sechs dynamisch zufallsgesteuerte Hyperraum-Transformationen, über die Dualzahlen von verschiedenen definierten Längen in relative Daten abgebildet werden.

Allein diese Transformationen erfüllen die Shannon-Forderungen zur Periode des Schlüssels.

Die Shannon-Forderung zur Einmaligkeit der Verwendung eines Schlüssels wird dadurch erreicht, dass jede erneute Verschlüsselung auf andere zufallsbestimmte Datenmassive ausgeführt wird.

Besonders ist hervorzuheben, dass ein großer Teil Zufallssteuerinformationen zeitnah am Ort der Verschlüsselung mit dem SSR-Zufallsgenerator generiert werden.

Daten, die die Verschlüsselungen steuern, sind zufallsbestimmt und stets andere.

Durch das zufallsgesteuerte Vereinen von Zufallsdaten und absolute Daten, durch das zufallsgesteuerte Flechten eines Hashwertes in relative Datenreihen, durch die Zerlegung der geflochtenen Datenreihen in Daten mit vorbestimmter Länge eines zur Transformation benutzten Hyperraumes ist die Verschlüsselung genauso lang wie die zu verschlüsselnden Daten.

Axiome der ROTP-Verschlüsselung

Als Zwiebelschalen-Verschlüsselung werden die Klardaten von mindestens sechs Schalen umhüllt.

Die erste und letzte Schale sind Bit-Permutationsschalen. Vorzugsweise werden sie in je 128Bit langen Datenblöcken ausgeführt. Je Schale werden aufeinanderfolgende Bitdatenblöcke zufallsbestimmt unterschiedlich permutiert.

Das dort eingesetzte Verfahren sorgt dafür, dass aus einer Menge von zufallsbestimmten Permutationssteuerinformationen (128!) zwei Teilmengen generiert werden, die zufallsbestimmte datenblockbezogene Bit-Permutationen ohne periodische Wiederholungen ermöglichen.

Die Verschlüsselungsschale nutzt ebenfalls einen Zufallsschlüssel. Der im FPGA als Hardware oder im SecM als Software implementierte Schlüsselgenerator sorgt dafür, dass aus SSR-Zufallsdaten ein Zufallsschlüssel generiert wird, der genau so lang wie der zu verschlüsselnde Datenstrom ist. Zusätzlich sorgen

- die zufallsbestimmte Auswahl der zur Verschlüsselung herangezogenen Bits aus Zufallsschlüssel oder aus dem zurück gekoppelten verschlüsselten Datenstrom und

- die zufallsbestimmte anti- bzw. äquivalente Verknüpfungsoperation

zur Einhaltung der Shannon-Bedingungen.

IT5D-Axiome --> widerspruchsfrei

Aus der Sicht des IT-Teams sind die Grundsätze klar formuliert, widerspruchsfrei und plausibel.

Unter der Voraussetzung, dass alle generierten Zufallsdaten echte Zufallsdaten sind und bei ihrer unterschiedlichen Verwendung eine verwendungsbezogenen Gütebewertung vorgenommen wird, lässt sich kein Widerspruch ableiten...weiterlesen

<--zurück